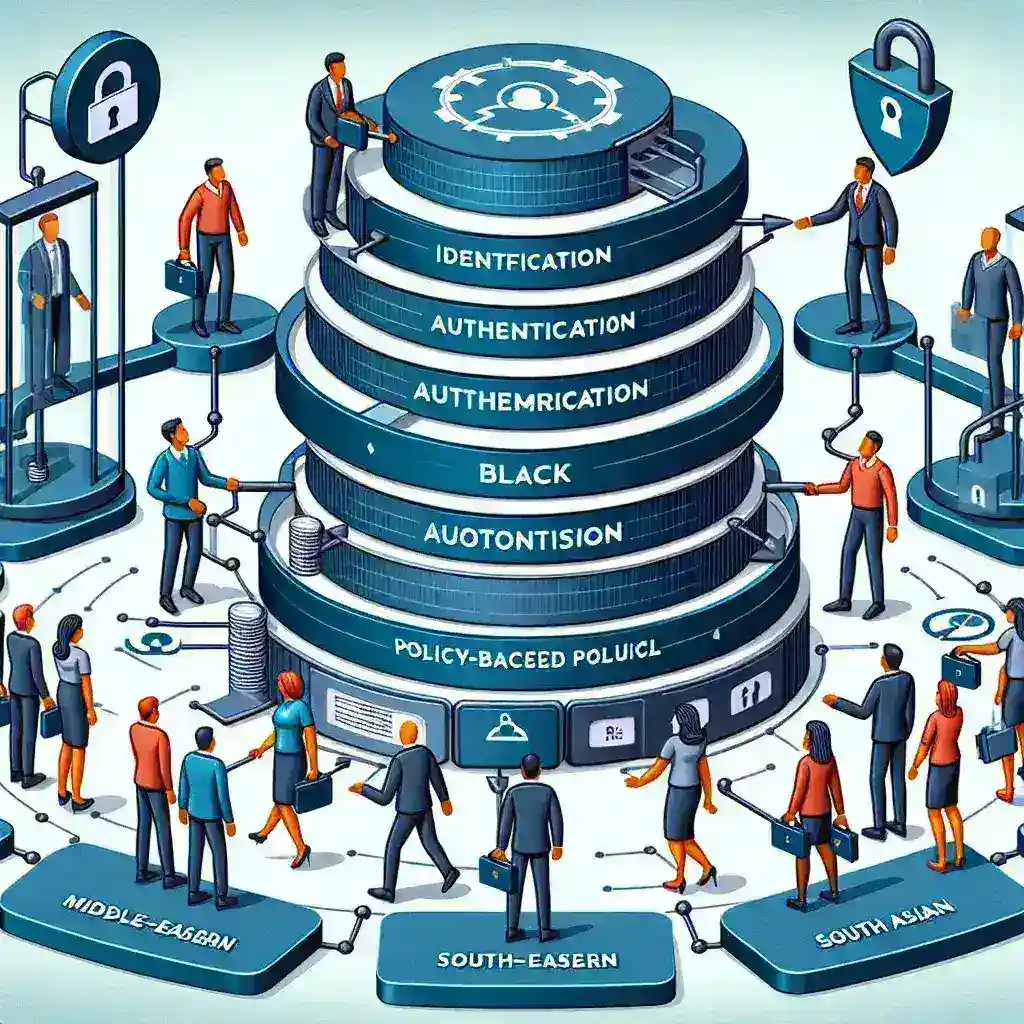

Dalam era digital yang semakin kompleks, keamanan informasi menjadi prioritas utama bagi setiap organisasi. Kontrol akses berbasis kebijakan (Policy-Based Access Control/PBAC) telah berkembang menjadi solusi yang sangat efektif untuk mengelola dan mengamankan akses ke sistem dan data sensitif. Pendekatan ini memungkinkan organisasi untuk menerapkan aturan akses yang fleksibel, granular, dan dapat disesuaikan dengan kebutuhan bisnis yang dinamis.

Memahami Konsep Dasar Kontrol Akses Berbasis Kebijakan

Kontrol akses berbasis kebijakan merupakan paradigma keamanan yang revolusioner yang memungkinkan organisasi untuk mendefinisikan dan menerapkan aturan akses berdasarkan atribut pengguna, sumber daya, dan konteks lingkungan. Berbeda dengan model kontrol akses tradisional yang bersifat statis, PBAC menawarkan fleksibilitas yang luar biasa dalam mengelola izin akses secara dinamis.

Sistem ini bekerja dengan cara mengevaluasi berbagai faktor secara real-time, termasuk identitas pengguna, peran dalam organisasi, lokasi akses, waktu akses, dan tingkat sensitivitas data yang diminta. Pendekatan holistik ini memastikan bahwa setiap permintaan akses dievaluasi berdasarkan konteks yang relevan dan kebijakan yang telah ditetapkan sebelumnya.

Komponen Utama dalam Implementasi PBAC

Policy Decision Point (PDP)

Policy Decision Point berfungsi sebagai otak dari sistem PBAC yang bertanggung jawab untuk mengevaluasi permintaan akses berdasarkan kebijakan yang telah ditetapkan. Komponen ini menganalisis atribut-atribut yang relevan dan memberikan keputusan apakah akses akan diberikan atau ditolak.

Policy Enforcement Point (PEP)

PEP berperan sebagai gatekeeper yang mengimplementasikan keputusan yang diambil oleh PDP. Komponen ini memastikan bahwa hanya pengguna yang telah diotorisasi yang dapat mengakses sumber daya tertentu sesuai dengan kebijakan yang berlaku.

Policy Administration Point (PAP)

PAP menyediakan interface untuk administrator keamanan dalam mengelola dan memelihara kebijakan akses. Melalui komponen ini, organisasi dapat mendefinisikan, memodifikasi, dan menghapus kebijakan sesuai dengan perubahan kebutuhan bisnis.

Keunggulan Implementasi Solusi PBAC

Fleksibilitas dan Adaptabilitas

Salah satu keunggulan utama PBAC adalah kemampuannya untuk beradaptasi dengan perubahan struktur organisasi dan kebutuhan bisnis. Sistem ini memungkinkan administrator untuk memodifikasi kebijakan akses tanpa perlu melakukan perubahan besar-besaran pada infrastruktur keamanan yang ada.

Granularitas Kontrol yang Tinggi

PBAC memungkinkan organisasi untuk menerapkan kontrol akses yang sangat detail dan spesifik. Administrator dapat mendefinisikan kebijakan berdasarkan kombinasi berbagai atribut, seperti departemen, level jabatan, proyek yang sedang dikerjakan, atau bahkan kondisi khusus tertentu.

Compliance dan Audit Trail

Sistem PBAC menyediakan audit trail yang komprehensif yang memungkinkan organisasi untuk melacak semua aktivitas akses. Hal ini sangat penting untuk memenuhi berbagai standar compliance seperti SOX, HIPAA, atau GDPR.

Strategi Implementasi yang Efektif

Fase Perencanaan dan Analisis

Sebelum mengimplementasikan solusi PBAC, organisasi perlu melakukan analisis mendalam terhadap struktur organisasi, alur kerja bisnis, dan kebutuhan keamanan yang spesifik. Fase ini meliputi identifikasi aset-aset kritikal, pemetaan peran pengguna, dan definisi level akses yang diperlukan.

- Inventarisasi semua sistem dan aplikasi yang akan diintegrasikan

- Pemetaan peran dan tanggung jawab pengguna dalam organisasi

- Identifikasi data sensitif dan tingkat klasifikasinya

- Analisis compliance requirement yang harus dipenuhi

Desain Arsitektur Kebijakan

Desain arsitektur kebijakan harus mempertimbangkan skalabilitas, performa, dan kemudahan maintenance. Struktur kebijakan yang well-designed akan memfasilitasi pengelolaan yang efisien dan meminimalkan kompleksitas administratif.

Pilot Implementation dan Testing

Implementasi bertahap melalui pilot project memungkinkan organisasi untuk mengidentifikasi dan mengatasi potensi masalah sebelum full deployment. Fase ini sangat krusial untuk memastikan bahwa sistem bekerja sesuai dengan ekspektasi dan tidak mengganggu operasional bisnis.

Teknologi dan Platform Pendukung

Attribute-Based Access Control (ABAC)

ABAC merupakan teknologi inti yang mendukung implementasi PBAC dengan memungkinkan evaluasi akses berdasarkan atribut-atribut dinamis. Teknologi ini menyediakan fleksibilitas yang diperlukan untuk menangani skenario akses yang kompleks.

Integration dengan Identity Management System

Integrasi dengan sistem identity management yang ada sangat penting untuk memastikan konsistensi dan efisiensi dalam pengelolaan identitas pengguna. Hal ini memungkinkan sinkronisasi data pengguna dan atribut-atribut terkait secara real-time.

Machine Learning dan AI

Penggunaan teknologi machine learning dapat meningkatkan efektivitas sistem PBAC melalui deteksi anomali dan adaptasi kebijakan secara otomatis berdasarkan pola penggunaan historis.

Tantangan dan Solusi dalam Implementasi

Kompleksitas Manajemen Kebijakan

Salah satu tantangan utama dalam implementasi PBAC adalah kompleksitas dalam mengelola kebijakan yang semakin bertambah seiring dengan pertumbuhan organisasi. Solusi untuk mengatasi hal ini adalah dengan menggunakan tools manajemen kebijakan yang intuitif dan mengimplementasikan best practices dalam strukturisasi kebijakan.

Performance dan Scalability

Sistem PBAC harus mampu menangani volume permintaan akses yang tinggi tanpa mengorbankan performa. Implementasi caching strategy yang efektif dan optimisasi arsitektur sistem dapat membantu mengatasi tantangan ini.

User Experience dan Adoption

Keberhasilan implementasi PBAC sangat bergantung pada tingkat adopsi pengguna. Organisasi perlu memastikan bahwa sistem tidak menghambat produktivitas dan menyediakan training yang memadai untuk semua stakeholder.

Best Practices untuk Optimalisasi Sistem

Regular Policy Review dan Update

Kebijakan akses harus direview secara berkala untuk memastikan relevansinya dengan kondisi organisasi terkini. Proses review yang terstruktur akan membantu mengidentifikasi kebijakan yang tidak lagi diperlukan atau perlu dimodifikasi.

Monitoring dan Analytics

Implementasi sistem monitoring yang komprehensif memungkinkan organisasi untuk memantau efektivitas kebijakan dan mengidentifikasi area yang memerlukan perbaikan. Analytics dapat memberikan insights berharga untuk optimisasi berkelanjutan.

Incident Response Planning

Organisasi harus memiliki rencana response yang jelas untuk menangani insiden keamanan yang mungkin terjadi. Hal ini termasuk prosedur untuk temporary access, emergency override, dan forensic analysis.

Tren Masa Depan dalam Kontrol Akses

Zero Trust Architecture

Konsep Zero Trust yang semakin populer akan semakin terintegrasi dengan solusi PBAC. Pendekatan ini mengasumsikan bahwa tidak ada entitas yang dapat dipercaya secara default, baik dari dalam maupun luar organisasi.

Context-Aware Security

Keamanan yang context-aware akan menjadi standar baru dalam kontrol akses, di mana keputusan akses akan semakin bergantung pada konteks situasional seperti lokasi, device yang digunakan, dan behavioral patterns.

Blockchain dan Distributed Identity

Teknologi blockchain berpotensi merevolusi cara organisasi mengelola identitas dan akses dengan menyediakan sistem yang terdesentralisasi dan tamper-proof.

Kesimpulan

Implementasi solusi kontrol akses berbasis kebijakan merupakan investasi strategis yang dapat memberikan nilai jangka panjang bagi organisasi. Dengan perencanaan yang matang, implementasi yang bertahap, dan commitment untuk continuous improvement, organisasi dapat membangun sistem keamanan yang robust, fleksibel, dan scalable.

Keberhasilan implementasi PBAC tidak hanya bergantung pada pemilihan teknologi yang tepat, tetapi juga pada understanding yang mendalam terhadap kebutuhan bisnis, commitment dari leadership, dan adoption yang efektif dari seluruh stakeholder. Dengan pendekatan yang holistik dan strategic, organisasi dapat meraih manfaat maksimal dari investasi dalam teknologi keamanan ini.